segunda-feira, 23 de setembro de 2013

Dica de Site - Caixa de Ferramenta Linux

Um excelente site com os comandos resumidos... Um verdadeiro canivete suíço!

http://cb.vu/unixtoolbox_pt.xhtml

Dica de Givaldo Lins

sexta-feira, 5 de agosto de 2011

Arranhando roteamento avançado em Linux

luizluca: Arranhando roteamento avançado em Linux:

segunda-feira, 23 de novembro de 2009

Instalando e Configurando o SWAT - Samba Web Administrations Tool

Seguindo a Série de Artigos para serem utilizados em sala de aula, desta vez apresentaremos o SWAT.

O SWAT é uma ferramenta livre que tem como objetivo facilitar a configuração do SAMBA. Escrevi um artigo rápido sobre configuração do samba neste link. Porém se você deseja configurar e iniciar os serviços de compartilhamento do SAMBA em apenas alguns cliques use o SWAT. A página do SWAT é semelhante as página de configurações de Modems ou ainda de roteadores Wireless. É fácil, intuitiva e ainda mais, o help é super completo e você aprende muitas opções apenas "fuçando" o SWAT.

Porém para conhecer bem o SWAT e mexer nele é necessário que você tenha um conhecimento básico de SAMBA. Para isso, acesse este breve tutorial.

O SWAT é mantido pelos próprios mantenedores do SAMBA e a página oficial fica em:

http://www.samba.org/samba/docs/man/Samba-HOWTO-Collection/SWAT.html

Obs: Tutorial testado em Debian/Ubuntu

1 - Instalação

# apt-get install swat

2 - Habilitando o Swat

a) abra o seguinte arquivo

# vi /etc/inetd.conf

b)Procure a seguinte linha (geralmente é a útima)

#swat stream tcp nowait.400 root /usr/sbin/tcpd /usr/sbin/swat

c) Descomente a linha (o ato de descomentar é tirar o jogo da velha do início da linha)

swat stream tcp nowait.400 root /usr/sbin/tcpd /usr/sbin/swat

d) Salve o arquivo e reinicie o Super Servidor Inetd para colocar o SWAT no ar.

# /etc/init.d/openbsd-inetd restart

A parte em azul abaixo é opcional.

Nota: Se você já usa o Super Servidor xinetd, será necessário que você crie o arquivo /etc/xinetd.d/swat com o seguinte conteúdo:

service swat

{

socket_type = stream

wait = no

user = root

server = /usr/sbin/swat

log_on_failure += USERID

disable = no

}

E depois reinicie o xinetd.d com o comando /etc/init.d/xinetd restart

Caso você não use o xinetd e queira usá-lo, utilize o seguinte comando para instalar:

# apt-get install swat xinetd

3 - Acessando o SWAT

Para acessar o SWAT abra um browser da sua preferência (Firefox, Internet Explorer...) e coloque o seguinte endereço

http://ip-da-maquina:901

Exemplo:

http://192.168.0.1:901

A primeira tela que aparece é a de autenticação. É necessário que você logue com o usuário root. O root tem todos os poderes de configuração sobre o swat. Caso você logue com um usuário comum apenas algumas poucas opções irão aparecer.

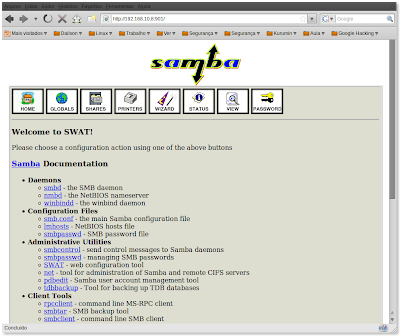

Logo após uma autenticação bem sucedida, o SWAT apresenta a tela inicial e todas as opções.

Os Menus são os Botões e a tela inicial é apenas para acesso do HELP onde você tem um manual completíssimo das funções do SAMBA.

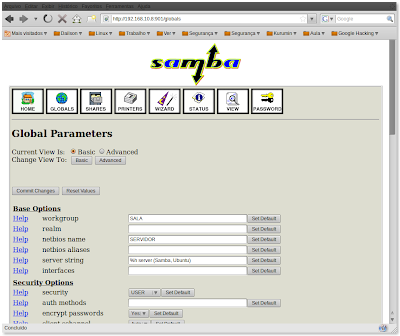

Para iniciar, vamos clicar no botão GLOBALS que irá alterar e configurar todas as opções da sessão GLOBALS do SAMBA.

Note que temos as opções exatamente iguais as opções da sessão GLOBALS do SAMBA. Basta alterar e clicar no botão Commit Changes.

Nota Importantíssima: Após qualquer alteração nesta página é obrigatório clicar no botão Commit Changes para que o SWAT grave suas opções no arquivo /etc/samba/smb.conf. Caso você faça alguma alteração e clique em qualquer outro menu acima, tudo o que você fez será perdido. Então não esqueça... Alterou... Botão Commit Changes apertou... ;)

O SWAT mostra apenas o que é essencial e prático para configuração do SAMBA. Mas se você quiser fazer uma configuração bem aprofundada é necessário que você pressione o botão Advanced. Este botão irá apresentar todas as opções da sessão GLOBALS. Não se assuste quando você pressionar este botão... Apenas aprecie...

Note que na tela acima, não aparecem os compartilhamentos. Para isso você tem duas opções.

1 - Exibindo os compartilhamentos:

Clique no botão Choose Share e escolha um compartilhamento que deseja alterar ou excluir. E logo após clique no botão Choose Share.

Note acima as opções do smb.conf. Algumas eu preenchi como exemplo. Veja que há bastante opções para serem testadas, mas não esqueça que depois de qualquer alteração... O Botão Commit Changes deve ser pressionado para que o arquivo smb.conf seja modificado.

Não esqueça também de explorar todas as opções possíveis de um compartilhamento pressionando o botão Advanced.

2 - Para Criar um Compartilhamento

a) Clique no botão Menu Shares

b) Escreva o nome do compartilhamento que você deseja que apareça na rede Windows e clique no no botão Create Share (para este exemplo, vamos criar o compartilhamento jogos)

c) Logo a após o SWAT irá apresentar a tela com todas as opções em branco. Para você criar um compartilhamento, basta você informar qual o path (caminho) no servidor para a pasta jogos. Vamos usar como exemplo o caminho /home/dailson/jogos

Pronto! Clique no botão Commit Changes e este compartilhamento já estará configurado.

Ao clicar, o SWAT apresenta a tela de configuração de compartilhamento de impressoras. O processo é o mesmo citado anteriormente em relação aos compartilhamentos. Então basta seguir os mesmos procedimentos para criar, excluir, listar e modificar os compartilhamentos. Lembre-se de também apertar o botão Advanced para ter uma maior leque de opções.

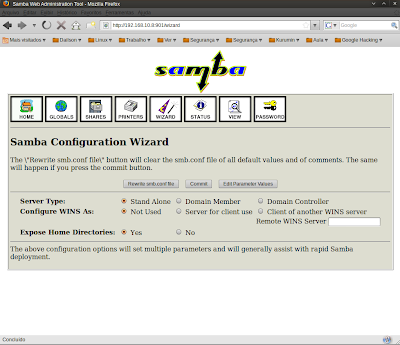

Não esqueça de a cada alteração, apertar o botão "Rewrite smb.conf" e depois Commit Changes.

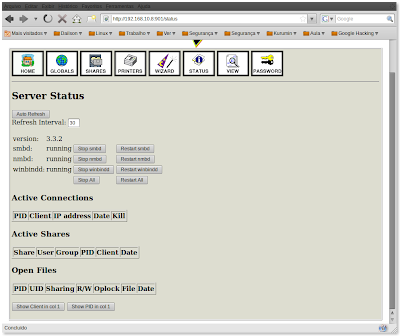

O Menu Status, serve para duas funções:

1 - Reiniciar, parar e iniciar os serviços que fazem o SAMBA funcionar, conforme tela abaixo:

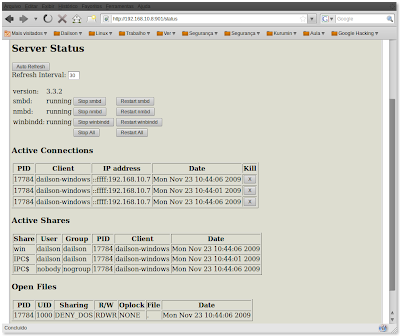

2 - Ou ter um log visual das conexões que estão abertas no momento. Veja na tela abaixo que é possível ver quem está acessando, que compartilhamento está sendo usado e que arquivos estão sendo utilizados.

Note que existem uns botões X para que você consiga fechar as conexões dos clientes. Porém, se o cliente abrir novamente ele irá continuando a ter acesso ao compartilhamento.

Note que existem uns botões X para que você consiga fechar as conexões dos clientes. Porém, se o cliente abrir novamente ele irá continuando a ter acesso ao compartilhamento.O Botão view é apenas um visualizador do smb.conf. Aqui também vale a dica. Clique no botão Advanced e veja como é o smb.conf completo...

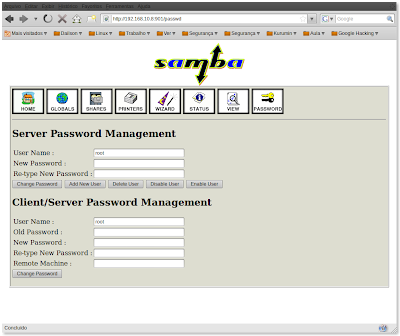

O Menu Password serve para você manter os usuários que poderão acessar o servidor samba. Ao invés de cadastrar usuários com o comando smbpasswd -a usuario, você pode fazer diretamente nesta tela. Isto facilita e muito a gestão de usuarios.

Além disso você pode mudar a senha de usuários e ainda pode cadastrar as máquinas XP que necessitam ser criadas contas para ingressar no domínio.

Bom, o Swat é uma ferramenta muito extensa. Minha intenção é que você consiga dar os primeiros passos nesta maravilhosa ferramenta.

Quaisquer dúvidas, estou as ordens.

sexta-feira, 20 de novembro de 2009

Instalando e Configurando um Servidor SAMBA

Seguindo a Série de Artigos para serem utilizados em sala de aula, desta vez apresentaremos o Servidor SAMBA. SAMBA é um acrônimo para o protocolo SMB da Microsoft. O SMB quer dizer Service Message Block e é responsável pelo compartilhamento de arquivos e impressoras na rede Microsoft.

Seguindo a Série de Artigos para serem utilizados em sala de aula, desta vez apresentaremos o Servidor SAMBA. SAMBA é um acrônimo para o protocolo SMB da Microsoft. O SMB quer dizer Service Message Block e é responsável pelo compartilhamento de arquivos e impressoras na rede Microsoft.Criado por Andrew Tridgell, o Samba é uma excelente ferramenta para fornecer conectividade entre sistemas Windows e Unix-like, e sua configuração está basicamente concentrada em um único arquivo, que é altamente complexo, mas isto somente no começo de seu uso. Assim que você se acostumar com o programa, verá inúmeras linhas como boas e velhas amigas.

Para configurar o Samba é necessário abrir o arquivo smb.conf em um editor de textos como nano, vi ou mcedit. Este arquivo se encontra em /etc/samba, é nele que serão feitas todas as alterações para que a conectividade entre o Windows e o Linux funcione.

Arquivo de Configuração:

/etc/samba/smb.conf

Portas:

139 tcp 445 tcp

Daemon:

/etc/init.d/samba

1 - Instalando o Samba:

# apt-get install samba cifs-utils

2 - Configurando o mínimo no /etc/smb.conf

O arquivo smb.conf é dividido em duas sessões:

[GLOBALS]

Opções que alteram o comportamento e recursos do servidor Linux na rede Windows

[SHARES]

Sessão que cria e mantém os compartilhamentos do servidor Linux na rede Windows

Abra o arquivo /etc/samba/smb.conf e altere as seguintes linhas:

Na sessão globals:

[GLOBALS]

Linha que decide o Grupo de Trabalho que o Servidor Linux irá entrar na Rede Microsoft

WORKGROUP = ALUNOS

Linha que configura o nome da máquina na rede Windows

NETBIOS NAME = Server_Linux

Linha que decide o tipo de autenticação. Para exigir que todo usuário que acessar o servidor necessite digitar uma senha:

SECURITY = USER

Você pode usar os seguintes atalhos nas configurações do smb.conf

- %M, Máquina (Machine)

- %U, Usuário (User)

- %L, Nome da Máquina Local (Local Machine)

3 - Configurando os compartilhamentos

Depois da sessão [GLOBALS] qualquer outro nome com chaves que for digitado, o Samba já irá reconhecer como compartilhamento. O nome que vem entre chaves já é o nome do compartilhamento e o único parâmentro obrigatório é o caminho do compartilhamento.

Veja abaixo alguns exemplos:

Exemplo 1: Compartilhando o CDROM

[cdrom]

path = /media/cdrom

Exemplo 2: Compartilhando as Músicas:

[mp3]

path = /home/dailson/mp3

Exemplo 3: Compartilhando Jogos

[jogos]

path = /usr/games

As opções mais comunos na área de compartilhamento são:

Comment: Mostra um comentário para o diretório em questão

Browseable: Define se o diretório pode ser visto por todos

Available: Define se o diretório estará disponível para acesso ou não.

Writable: Define se é possível ou não escrever neste arquivo

Read only: Define se o diretório está ou não disponível para gravação.

Write List: Este parâmetro diz ao servidor qual o grupo ou usuário tem permissão para gravar no diretório, caso este seja definido como "@root", somente quem faz parte do grupo root poderá gravar neste diretório, os outros usuários somente poderão ler o conteúdo deste diretório.

Veja abaixo, um diretório compartilhando com as opções acima:

[mp3]

path = /home/dailson/mp3

comment = Pasta de Musicas

browseable = yes

available = yes

writable = yes

read only = no

write list = dailson, @alunos

Obs:

No samba, existe um compartilhamento especial chamado [HOMES] que faz com que todas as pastas homes dos usuários fiquem disponíveis para eles no momento que eles logam no servidor. Por padrão esta pasta vem comentada no arquivo de configuração. Para deixá-la com acesso aos usuários autenticados e com acesso de gravação, deixe este compartilhamento especial da seguinte forma:

[homes]

comment = Home Directories

read only = no

Note que não tem a opção path

Depois de configurado o /etc/samba/smb.conf você já pode reiniciar o daemon e colocar o servidor samba no ar

# /etc/init.d/samba restart

Mas antes de acessar o servidor SAMBA de uma máquina Windows, é necessário cadastrar usuários no SAMBA. Para isso faça o seguinte comando:

# smbpasswd -a usuário

Exemplo:

# smbpasswd -a dailson

Lembre-se que dailson já deve existir no Linux como um usuário comum criado com o comando useradd ou adduser.

Cadastre a senha do usuário

E você agora já pode acessar o servidor Linux em Iniciar / Executar e digite \\ip.do.servidor.linux

Exemplo:

\\192.168.0.1

O Windows irá apresentar a tela de autenticação. Digite usuário e Senha e pronto!

Referências:

http://www.vivaolinux.com.br/artigo/Configurando-o-Samba/

Como utilizar o SAMBA para acessar uma Estação Windows?

Bom, acessar o Linux a partir do Windows já foi visto. Mas para fazer o inverso, a partir de uma máquina Linux, acessar compartilhamentos no Windows.

Se você tiver interface gráfica, pode utilizar o smb4k (Samba para KDE). O smb4k faz todas as tarefas necessárias para gerenciamento de compartilhamento em máquinas remotas Windows. É um "canivete suíço"! Para instalar o smb4k faça:

# apt-get install smb4k

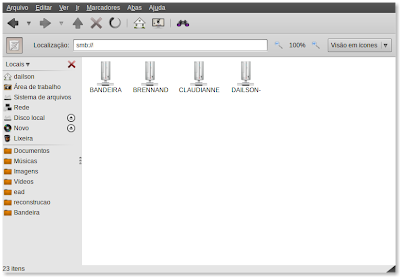

Ou ainda utilizar os próprios Gerenciadores de Arquivos como o Nautilus ou o Konquerror e digitar na barra de endereços: smb:///

Veja o exemplo no Nautilus do GNOME:

Via linha de comando, existem diversas maneiras. Para facilitar, vamos instalar alguns clientes do Samba:

# apt-get install smbclient smbfs

1 - Listando os Compartilhamentos disponíveis de uma máquina Windows:

# smbclient -U usuário -L \\host

Exemplo:

#smbclient -U dailson -L \\dailson

Informe a senha e veja os compartilhamentos.

Uma dica também é na hora da senha dar enter em branco, para ver se o smbclient lista toda a rede.

2 - Exibindo todas as máquinas da rede e todos os compartilhamentos

# smbtree

Uma dica também é na hora da senha dar enter em branco, para ver se o smbclient lista toda a rede.

3 - Montando um compartilhamento Windows em uma máquina Linux.

Dados do compartilhamento:

IP da Estação Windows: 192.168.0.1

Usuário: dailson

Compartilhamento: Filmes

Ponto de Montagem no Linux: /media/windows

Um dos comandos para resolver este problema é este:

# mount.cifs //192.168.0.1/filmes /media/windows -o username=dailson

Ou ainda:

# mount.cifs \\\\192.168.0.1\\filmes /media/windows -o username=dailson

Você ainda pode especificar a senha diretamente na linha de comando. Isto é útil caso você queira colocar uma montagem em scripts ou na inicialização do sitema:

# mount.cifs //192.168.0.1/filmes /media/windows -o username=dailson,password=senha

Uma maneira bem interessante de configurar o SAMBA é usar uma ferramenta chamada SWAT. O SWAT é o Samba Web Administration Tool. Neste link você encontra um tutorial completo sobre esta ferramenta.

Instalando e Configurando um Servidor FTP com o VSFTPD

Seguindo a Série de Artigos para serem utilizados em sala de aula, desta vez apresentaremos o Servidor FTP - File Transfer Protocol.

FTP significa File Transfer Protocol (Protocolo de Transferência de Arquivos), e é uma forma bastante rápida e versátil de transferir arquivos (também conhecidos como ficheiros), sendo uma das mais usadas na internet.

Pode referir-se tanto ao protocolo quanto ao programa que implementa este protocolo (Servidor FTP, neste caso, tradicionalmente aparece em letras minúsculas, por influência do programa de transferência de arquivos do Unix).

A transferência de dados em redes de computadores envolve normalmente transferência de arquivos e acesso a sistemas de arquivos remotos (com a mesma interface usada nos arquivos locais). O FTP (RFC 959) é baseado no TCP, mas é anterior à pilha de protocolos TCP/IP, sendo posteriormente adaptado para o TCP/IP. É o padrão da pilha TCP/IP para transferir arquivos, é um protocolo genérico independente de hardware e do sistema operacional e transfere arquivos por livre arbítrio, tendo em conta restrições de acesso e propriedades dos mesmos.

Fonte: http://pt.wikipedia.org/wiki/File_Transfer_Protocol

Para instalarmos um servidor FTP poderíamos utilzar várias soluções do mundo Linux como o Proftpd. Mas escolhemos para este tutorial o VSFTP - Very Secure FTP que tem em seu site oficial http://freshmeat.net/projects/vsftpd/

Arquivo de configuração:

/etc/vsftpd.conf

Daemon:

/etc/init.d/vsftpd

Porta TCP/IP envolvidas:

20 e 21 tcp/udp

Instalação:

#apt-get install vsftpd

Pronto. Já neste ponto, você já tem um servidor FTP com acesso anônimo liberado. Vamos testar?

Iniciando o servidor:

#/etc/init.d/vsftpd restart

a) Utilizando a linha de comando:

# ftp localhost Connected to localhost.

220 (vsFTPd 2.0.7)

Name (localhost:root): anonymous

Password: qualquersenha

Porém o acesso anônimo é de somente leitura.

Se você desejar disponibilizar algum arquivo pra que usuários anônimos da sua rede ou da Internet baixem a partir deste servidor que você acabou de montar, coloque no seguinte caminho:

/home/ftp

Este é o diretório local no seu HD que os usuários anônimos caem quando logam no seu servidor.

b) Utilizando o browser

Você pode fazer o teste utilizando o Firefox, Konquerror, Opera, Chomium ou IE. Basta na barra de endereços digitar:

ftp://localhost (caso você esteja na mesma máquina que está o servidor)

ftp://10.0.0.1 (supondo que este é o IP do servidor FTP que você está montando).

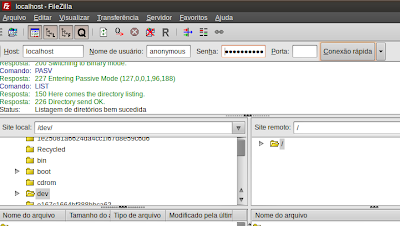

c) Utilizando um Cliente FTP

Para fazer testes de FTP, não use Browsers. Use clientes de FTP. No Linux eu utilizo dois: Filezilla e o GFTP

Eu prefiro o Filezilla. Caso você use Debian, Ubuntu ou derivados, basta instalar com o comando:

apt-get install filezilla

Um teste de acesso utilizando o Filezilla.

Um teste de acesso utilizando o Filezilla.Se você utiliza Windows, você também pode utilizar o Filezilla.

Para fazer um acesso autenticado, ou liberar gravação do usuário anônimo, é necessário alterar algumas linhas do /etc/vsftpd.conf. Vamos conhecer melhor este arquivo.

As opções do /etc/vsftpd.conf

Habilita o protocolo IPv6

listen_ipv6=YES

Libera/Nega acesso Anônimo

anonymous_enable=YES

Permite que usuários do servidor façam o login no servidor FTP

local_enable=YES

Permite que os usuários tenham acesso de gravação no servidor de FTP (Menos o anônimo)

write_enable=YES

Permite que o usuário anonimo faça upload para o servidor de FTP

anon_upload_enable=YES

Obs: Para esta opção funcionar a linha write_enable=YES deve estar ativada.

# Permite que o usuário Anônimo crie diretorios

anon_mkdir_write_enable=YES

Proibindo usuários de Logar no Servidor FTP

Configure as seguintes linhas:

userlist_deny=YES

userlist_file=/etc/vsftpd.denied_users

Crie o arquivo /etc/vsftpd.denied_users e escreva um por linha os usuários que não podem logar no servidor.

Autorizando somente alguns usuários a logarem no servidor:

Configure as seguintes linhas:

userlist_deny=NO

userlist_enable=YES

userlist_file=/etc/vsftpd.allowed_users

Crie o arquivo /etc/vsftpd.allowed_users e escreva um por linha quem pode logar no servidor.

Enjaulando Usuários

Para impedir que os usuários autenticados saiam do seu diretório home e possam navegar pelo HD do servidor, ative a opção abaixo:

chroot_local_user=YES

Obs: Esta técnica é chamada de Enjaular usuários

Para "enjaular" somente alguns usuários:

Configure as seguintes linhas

chroot_local_user=NO

chroot_list_enable=YES

Crie o seguinte arquivo: /etc/vsftpd.chroot_list e escreva o nome dos usuários que você deseja enjaular um por linha

Para "enjaular" todos e deixar alguns livres:

Configure as seguintes linhas:

chroot_local_user=YES

chroot_list_enable=YES

Crie o seguinte arquivo: /etc/vsftpd.chroot_list e escreva o nome dos usuários que você deseja que não seja enjaulado um por linha.

Possibilitando que o usuário Anônimo faça Upload.

Obs: Se você ativar esta opção e for logar com no servidor com o usuário anonymous, você irá receber a seguinte mensagem:

500 OOPS: vsftpd: refusing to run with writable anonymous root

Isto contradiz toda a história de permissionamento do Linux, mas é isto mesmo. Para você permitir que o Anonymous faça login e consiga fazer uploads para o servidor de FTP, é necessário que o diretório /home/ftp não pertença ao usuário ftp e ainda mais, não pode ter permissão de gravação. Você deverá criar um subdiretório dentro do diretório /home/ftp e ai sim, você libera a gravação deste subiretório. Então para evitar este erro faça o seguinte:

Passe o diretório /home/ftp para o root

# chown root:root /home/ftp

Tire as permissões de gravação deste diretório

# chmod 555 /home/ftp

Crie um subdiretório que contenha permissão para gravação

# mkdir /home/ftp/upload

Altere as permissões deste subdiretório

# chmod 777 /home/ftp/upload

Faça o teste: Logue como anonimo utilizando o filezilla e faça uploads de arquivos.

Referências:

http://ubuntuforums.org/showthread.php?t=518293

quarta-feira, 18 de novembro de 2009

Instalando e Configurando um Servidor DHCP - Dynamic Host Control Protocol

Seguindo a Série de Artigos para serem utilizados em sala de aula, desta vez apresentaremos o Servidor DHCP - Dynamic Host Control Protocol.

O DHCP, Dynamic Host Configuration Protocol, é um protocolo de serviço TCP/IP que oferece configuração dinâmica de terminais, com concessão de endereços IP de host e outros parâmetros de configuração para clientes de rede. Este protocolo é o sucessor do BOOTP que, embora mais simples, tornou-se limitado para as exigências atuais. O DHCP surgiu como padrão em Outubro de 1993. O RFC 2131 contém as especificações mais atuais (Março de 1997). O último standard para a especificação do DHCP sobre IPv6 (DHCPv6) foi publicado a Julho de 2003 como RFC 3315.

Resumidamente, o DHCP opera da seguinte forma:

* Um cliente envia um pacote UDP em broadcast (destinado a todas as máquinas) com um pedido DHCP

* Os servidores DHCP que capturarem este pacote irão responder (se o cliente se enquadrar numa série de critérios — ver abaixo) com um pacote com configurações onde constará, pelo menos, um endereço IP, uma máscara de rede e outros dados opcionais, como o gateway, servidores de DNS, etc.

O DHCP usa um modelo cliente-servidor, no qual o servidor DHCP mantém o gerenciamento centralizado dos endereços IP usados na rede.

Fonte: Wikipedia - http://pt.wikipedia.org/wiki/DHCP

Para instalar o Servidor DHCP

# apt-get install isc-dhcp-server

Arquivo de Configuração

/etc/dhcp/dhcpd.conf

Daemon

/etc/init.d/isc-dhcp-server

Modelo do Arquivo /etc/dhcp/dhcpd.conf

ddns-update-style none;

ignore client-updates;

option domain-name "lab-c2.com.br";

default-lease-time 86400;

max-lease-time 86400;

authoritative;

log-facility local7;

subnet 10.0.0.0 netmask 255.0.0.0 {

range 10.0.0.150 10.0.0.250;

option domain-name-servers 10.0.0.254, 10.0.0.245;

option routers 10.0.0.254;

}

# Este exemplo abaixo é para fixar um número de IP a uma estação.

# Para fazer isso, é necessário saber o MAC da placa de rede da estação em questão.

host fantasia {

hardware ethernet 08:00:07:26:c0:a5;

fixed-address 10.0.17.253;

}

Para colocar as alterações no ar:

# /etc/init.d/isc-dhcp-server restart

Para acompanharmos o fornecimento de IP´s na rede, poderemos utilizar o tail para visualizar o arquivo dhcpd.leases que armazena os IP´s fornecidos pelo servidor DHPC. Façamos da seguinte forma:

# tail -f /var/lib/dhcp/dhcpd.leases

lease 10.0.0.11 {starts 1 2007/05/28 22:41:54;

ends 1 2007/05/28 22:51:54;

hardware ethernet 00:14:2a:42:ad:6b;

uid 01:00:14:2a:42:ad:6b;

client-hostname "beto";

}

Instalando e Configurando um Servidor NFS - Network File System

Seguindo a Série de Artigos para serem utilizados em sala de aula, desta vez apresentaremos o Servidor NFS - Network File System. Utilizados em redes Unix para compartilhamento de arquivos e diretórios. Muitos preferem compartilhar dados utilizando o próprio SSH ou ainda o SAMBA, porém este importante servidor é utilzado em tarefas como implementação de Terminais Burros (Thinclients) e de Instalação de Sistemas Operacionais utilizando Boot Remoto.

Apresentaremos tanto o cliente como o Servidor NFS .

1 - Utilizando um Servidor NFS

Utilizando um compartilhamento remoto:

Para usar um compartilhamento NFS, basta usar o comando mount. Porém antes de fazer, você pode utilizar o comando para exibir os compartilhamentos do servidor alvo:

Exibindo os compartilhamentos

showmount –e IP_DO_SERVIDOR

Exemplo:

# showmount –e 10.0.17.254

Exibindo os serviços de compartilhamento

# rpcinfo –p 10.0.17.254

Montando um Diretório

A sintaxe é a seguinte:

mount –t nfs IP_SERVIDOR:/diretório /local_a_ser_montado

Exemplo:

# mount –t nfs 10.0.17.254:/arquivos /media/servidor

# mount –t nfs 10.0.17.254:/jogos /media/jogos-servidor

Onde /media/servidor e /media/jogos-servidor são diretórios que você terá que criar para poder montar estes compartilhamentos remotos.

2 - Configurando o Servidor NFS

NFS – Network File System

Servidor de Arquivos e compartilhamento entre máquinas Unix*.

Para instalar o servidor NFS:

# apt-get install nfs-kernel-server

Arquivo de Configuração:

/etc/exports

Daemons Responsáveis:

/etc/init.d/portmap

/etc/init.d/nfs-common

/etc/init.d/nfs-kernel-server

Assegure de executar os seguintes comandos, antes de começar a compartilhar seus diretórios:

# /etc/init.d/portmap start

# /etc/init.d/nfs-common start

Para compartilhar:

Todos os compartilhamentos devem ser declarados no arquivo /etc/exports. E deve ser escrito dessa forma:

/diretório estacao1(opcao1,opcao2)

/diretório estacao1(opcao1,opcao2) estacao2(opcao1,opcao2)

Onde opção pode ser:

ro – Somente leitura

rw – Leitura e gravação

sync – Mantém a sincronia em tempo real (Síncrono)

async – Faz transferência de forma assíncrona

noaccess – compartilha arquivos, mas não subdiretórios

no_root_squash – trata o usuário root remoto como usuário root local

root_squash - evita que o root cliente tenha direito de root sobre os diretórios do servidor.

no_subtree_check – Desabilita a verificação de estados de arquivos dentro de um filesystem.

subtree_check – Habilita esta verificação.

Obs: Por questões de desempenho, deixe esta opção desabilitada, ou seja, no_subtree_check. Não esqueça de colocar sempre esta opção

Exemplos:

/arquivos 10.0.17.100(rw,sync,no_subtree_check)

/arquivos 10.0.17.*(rw,sync,no_subtree_check)

/arquivos *(rw,sync,no_subtree_check)

/arquivos 10.0.17.100(rw,sync,no_subtree_check) 10.0.17.1(ro,no_subtree_check)

Obs: É bom lembrar que independente da opção ro ou rw, a permissão do diretório no servidor deve ou não permitir a gravação. Altere isso com o comando chmod.

Ativando os compartilhamentos:

# /etc/init.d/nfs-kernel-server restart

Ou

# exportfs –r

Exibindo os compartilhamentos

showmount –e IP_DO_SERVIDOR

Exibindo os serviços de compartilhamento

# rpcinfo –p

# rpcinfo –p 10.0.17.254

Instalando e Configurando um Servidor SSH - Secure Shell

Seguindo a Série de Artigos para serem utilizados em sala de aula, desta vez apresentaremos o Servidor SSH - Security Shell. O mais popular dos softwares de acesso remoto. Tem como principal característica a criptografia de dados, uso simples, possibilidade de transferência de arquivos entre máquinas, criação de túneis e túneis reversos e também cria túneis para qualquer aplicação mandar seus dados.

Por padrão, os servidores Debian vem sem o Servidor SSH. Para instalar use o seguinte comando:

# apt-get install ssh

Uso do Cliente SSH

1 – Se conectando a um servidor SSH

# ssh usuario@ip

Exemplo:

# ssh dailson@10.0.17.254

Copiando um arquivo de um servidor:

# scp usuario@ip:/local destino

Exemplos:

# scp root@10.0.17.254:/etc/services /home/dailson

# scp dailson@10.0.17.254:~/texto.txt ~

Copiando Diretórios:

# scp -r dailson@10.0.17.254:/etc /tmp

Copiando arquivos e Diretórios de uma máquina local para o servidor (Basta inverter a ordem)

# scp /etc/services root@10.0.17.254

# scp -r /etc root@10.0.17.254

Em interfaces gráficas como KDE e GNOME, você pode usar o gerenciandor de arquivos (Nautilus no Gnome e Konqueror no KDE) para fazer cópias de conteúdos entre máquinas.

Na barra de endereços do Gerenciador, faça: sftp://usuario@ip

Exemplo:

sftp://dailson@10.0.17.254

É possível também usar acesso remoto entre as plataformas Windows e Linux, através dos clientes putty e winscp.

O Comportamento padrão do cliente ssh é definido no arquivo /etc/ssh/ssh_config

Para aprender mais sobre estes parâmetros de configurações do cliente ssh consulte o manual de opções do cliente ssh através do comando:

# man ssh_config

Servidor SSH

Porta Padrão:

22 tcp

Arquivo de configuração:

/etc/ssh/sshd_config

Daemon:

/etc/init.d/ssh

A instalação padrão do ssh já deixa o servidor configurado. Para alterar o estado do servidor ssh use:

Para parar, iniciar e reiniciar o servidor ssh

# /etc/init.d/ssh stop

# /etc/init.d/ssh start

# /etc/init.d/ssh restart

Alterando algumas configurações do Arquivo /etc/ssh/sshd_config

Protocolo a ser usado pelo servidor (Existem as versões 1 e 2)

Protocol 2

Tempo para o seu servidor criar novas chaves

KeyRegenerationInterval 1h

tamanho da chave,quanto maior é melhor

ServerKeyBits 768

Nível de detalhamento das mensagens exibidas nos logs

SyslogFacility AUTH

Define opção de mensagens dos logs

LogLevel INFO

Estabelece tempo por inatividade na conexão SSH (No login e não no uso)

LoginGraceTime 2m

Essa opção define se o usuário root pode ou não se conectar via SSH no servidor

PermitRootLogin yes

É bom ativar essa opção para o servidor detectar se as chaves estão com com suas permissões adequadas, ou seja, seguras

StrictModes yes

Tentativas máximas de senhas erradas ao logar.

MaxAuthTries 6

Estabelece o número de conexões simultâneas

MaxStarups 3

Permite autenticação de chaves com senhas

PasswordAuthentication yes

Permite ou não a opção de senhas em branco

PermitEmptyPasswords no

Exibe o login da última pessoa que logou

PrintLastLog yes

Separa os processos de todos os usários em áreas de memórias diferentes. Isso resulta em maior segurança.

UsePrivilegeSeparation yes

Mantém a conexão ativa mesmo em inatividade (Manda pacotes de tempo em tempo para manter o socket aberto)

TCPKeepAlive yes

Arquivo que será exibido no login de todos os usuário.

Banner /etc/issue.net

Ativa o sftp-server, servidor ftp com criptografia.

Subsystem sftp /usr/libexec/sftp-server

Define se será usada compactação na transferência.

Compression yes

Limita que somente este usuário poderá logar

AllowUser dailson

Ídem ao ítem anterior, porém com grupos

AllowGroups administradores

Proibe joao de usar o ssh

DenyUsers joao

Proibe os usuários deste grupo de logarem no servidor ssh

DenyGroups usuarios

Não esqueça que qualquer alteração no arquivo de configuração do servidor SSH, o serviço DEVE ser reiniciado:

/etc/init.d/ssh restart

Para aprender mais sobre estes parâmetros consulte o manual de opções do servidor ssh através do comando:

man sshd_config

sexta-feira, 24 de julho de 2009

Medindo velocidade da conexão com Bing

O Bing é um software usado para medir à conexão de determinado link entre dois computadores. Escrito por Pierre Beyssac e licenciado pela GPL, este software é muito eficaz na hora de medir o peso de determinana conexão.

Para entender melhor a função do mesmo, imagime que em sua casa ou na empresa na qual você possa ser um colaborador, umas das ferramentas de comunicação ou de transporte de arquivos pesados é uma pratica de prioridade O. Empresas de publicidade e propaganda, que utilizam em grande escala o tranporte de imagens com uma resolução de estremo tamanho, gif's animados, arquivos de mp3 etc. Com crecente fuxo de sua rede as conexões de 100Mb/s acabam não trabalhando com a com a mesma proporção e o que valerá é a capacidade de conexão de um ponto ao outro. (Host_A <==> Host_B). Ficamos as veze s imagimando qual é o motivo de determinadas variasões inesplicaveis em nossa rede na hora de uma tranferencia de determinado conteudo.

O Bing utiliza o protocolo ICMP naturalmente, emitindo um pacote ICMP com pedido de resposta e analisa a mudança resultante do RTT. Variando um pouco o RTT, o Bing faz medidas de cada múltiplo que está sendo medido.O envio de pacote pelo Bing só é possível por que ele utiliza o icmp_dev, onde o sistema de exploração não e o único permitidos para fazer envio de pacote, naturalmente usaria sockets primários para essa finalidade mas o Winsock não suporta os soquetes primários. (no caso do windows)

Instalando o bing em sistemas de Unix e derivados

O Bing é um programa bem conhecido no mundo open source e muitos administradores de redes o utilizam para seus fins. Um dos objetivos da comunidade de software livre em geral é facilitar a vida dos usuários para que os mesmos não passem parte de seu tempo compilando pacotes, por isso as distribuições de ponta já incluem um vasto “cardapio” de programas em seu mirror. Com o Bing não é diferente. Ele está bem enraizado em vários mirrors. Para instalar o Bing, iremos mostrar duas formas convencionais que já sabemos. A primeira compilando o pacotes e outra através do mirror padrão.

Para fazer o download do arquivo tar.gz entre na seguinte url http://www.boutell.com/lsm/lsmbyid.cgi/002078vv.

A forma de instalação é simples, entre no diretório em que foi feito o download e descompacte o arquivo e de os seguintes comandos:

# make

# make install

Em meras oportunidades de instalar o Bing atravez dos mirros, vale lembrar a distro que está usando no momento, seja ela derivada do Debian ou Red Hat.

#apt-get intall bing, para os derivados do debian

# urpmi bing, para os derivados do Red Hat

Após instalado, podemos agora ver algumas de suas utilidades e seu funcionamento. Em muitos casos não são usados todos os seus parâmetros, mas isso não significa que os Bing não seja poderoso. Existem casos que administradores de redes possuem um conjunto de ferramentas especificas para realizar sua tarefas diárias, onde se aplica-se o seguinte ditado popula “cada caso, é um caso”.

Iniciando então o uso do software, experimente dar o seguinte comando para testar a velocidade de sua conexão.

bing ip_maquina_local ip_gateway

# bing 192.168.0.168 192.168.0.1

Em seguida de ctrl+c para que ele possa retornar a estatística, o qual na saída padrão exibirá todos os resultados de sua pesquisa. No final dos resultados estará apresentando o valor, ou seja o tamanho do link.

host bandwidth ms

warning: rtt big 192.168.0.168 0.013ms <>

192.168.0.1 21.787Mbps 0.121

Esse procedimento é o mais correto para medir a conexão, pois ela mede a conexão real entre dois hosts, ao contrário de alguns metodos que algumas pessoas usam. É possível também determinarmos o tamanho do pacote enviado dando o seguinte comando:

# bing -S 1000 192.168.0.168 192.168.0.1

Cuidado! Não aumente muito o tamanho do pacote porque isto podia provocar a fragmentação/remontagem do IP sobre a ligação para medir o *or* nas ligações intermediárias, ao qual acima as medidas tomadas. Se você permanece abaixo de 1400 bytes, você está seguro (exceto no SLIP lig onde você não deve ultrapassar 1000).

Com a opção -v podemos também verificar tamanho de bytes que são disparados para fazer o pedido de resposta, entendendo que ele joga dois valores para que possa se fazer a leitura precisa, disparando 72 bytes e 136 bytes.

Existe casos em que a medição não será precisa no caso de algumas conexões discadas por exemplo devido a limitação do hardware.

Em casos de ligações saturadas o bing trabalha medindo rtts, onde na hora da medida haverá um atraso minimo na hora de fazer a leitura do pacote. Conexões IP/X25 faz à capsulagem em pacotes pequenos, por isso é muito difícil saber a capacidade “exata” porque o consumo geral pelo pacote do IP não são fixas e não variam com o tamanho de pacote. Entretanto, um Bing inteligente poderia encontrar o tamanho encapsulating lentamente aumentando o tamanho de pacote e detectando etapas no RTT.

Sabendo as perdas do pacote em host 1 e em host 2, é ser possível computar a perda entre os mesmos.

O Bing tem o poder de calcular determinadas perdas, mas vale resaltar que essas perdas são desŕesiveis, em relão ao resultado obitido na saída padrão.

Está é uma das diversas ferramentas que o mundo de código aberto pode lhes apresentar.

Este tutorial foi gentilmente cedido por:

José "Kurumin" Cleydson do site http://www.gnu-lia.org

Este tutorial está postado originalmente em http://www.gnu-lia.org/index.php?option=com_content&task=view&id=159&Itemid=36&limit=1&limitstart=0

quarta-feira, 15 de julho de 2009

Limite o uso de CPU por processo

O cpulimit é um simples programa que limita o uso da cpu por um processo (expresso em porcentagem, e não por tempo de cpu). Isso é útil para controlar jobs em batch quando você não quer permitir que estes consumam muita cpu.

Ele não age sobre o valor nice ou qualquer outra coisa relacionada ao agendamento de processos. E também é capaz de se adaptar à carga do sistema, dinamicamente e rapidamente.

Para usar o cpulimit primeiro faça o download em http://downloads.sourceforge.net/cpulimit

e extraia os arquivos, use o terminal para ir até a pasta dele e:

# make

# cp cpulimit /usr/local/sbin/ # rm -rf cpulimit*

Usuários Ubuntu: tudo que você tem que fazer é abrir o terminal e digitar:

# sudo apt-get install cpulimit

Exemplos do cpulimit:

Limitar o processo 'bigloop' através do nome do executável para 40% de CPU:

# cpulimit -e bigloop -l 40

# cpulimit -e /usr/local/bin/bigloop -l 40

Para o Firefox, você tem que digitar:

# cpulimit -e firefox -l 40

Limita o processo pelo PID pra 55% de CPU:

cpulimit -p 2960 -l 55

Inicializa um processo por linha de comando e o limita para 40%(apenas na versão em desenvolvimento!):

# cpulimit -l 40 /etc/rc.d/rc.boinc start

Para descobrir o PID de uma aplicação, simplesmente digite isso em um terminal:

-Para todas as aplicações que estão rodando:

# ps -e

-Para uma aplicação específica (por exemplo o Firefox):

# pidof firefox

Notas

Se a sua máquina tem um processador você pode limitar a porcentagem de 0% a 100%, o que significa que se você setar por exemplo em 50%, o seu processo não pode usar mais do que 500ms de tempo de cpu para cada segundo. Mas se sua máquina possuir quatro processadores, a porcentagem pode variar de 0% a 400%, então setando o limite para 200% significa não usar mais do que metade da potência. Em qualquer caso, a porcentagem é a mesma que você vê quando executa um top.

O cpulimit deve rodar pelo menos com o mesmo usuário que está rodando o processo controlado, mas é muito melhor se você rodar o cpulimit como root, para que se tenha uma prioridade mais alta e um controle mais preciso.

Atualmente o cpulimit também limita os processos filhos(children) do processo especificado.

Traduzido do artigo:

http://webupd8.blogspot.com/2009/05/limit-cpu-usage-by-process-linux.html

Esta tradução foi gentilmente elaborada pelo meu colega de trabalho:

Rennê Lyra

Engenheiro de Software

terça-feira, 10 de junho de 2008

Bloqueando Ligações Perigosas...

Que tal não aceitar conexão das redes maliciosas mais famosas do mundo? Boa idéia? Mas como manter esta lista atualizada? Bom, existem provedores e serviços que mantem estas listas disponível a preços acessíveis, e algumas disponibilizam gratuitamente. É o caso da Spamhaus que é um dos mais eficazes serviços de combate a Spam e Malware que existe. Eles disponibilizam listas gratuitas e pagas. Claro que as melhores são as pagas, porém combato Spam aqui na minha rede utilizando a lista gratuita deles e tenho uma eficiência de mais de 95% e com mais alguns ajustes em outros parâmetros conseguimos diminuir o Spam em algumas contas de 80 a 100 por dia para apenas 1.

Mas não estamos aqui para falar de Spam, isto é outro post. Vamos aproveitar a lista de redes imundas da internet para não deixar nenhuma conexão entrar em nossa rede.

Como você que está lendo este post deve ser um administrador de redes e provavelmente mexe com linux e iptables, segue um mini-script que baixa esta lista e bloqueia tudo!!!

A Lista original você encontra aqui.

O Script é simples basta baixar neste link.

Depois torne-o executavel com o seguinte comando:

chmod +x gera_black_list.sh

Depois execute o script

./gera_black_list.sh

Para visualizar as regras, digite em linha de comando

iptables -L

Para apagar as regras

iptables -F

Obs: Como esta lista é atualizada constantemente, vale a pena fazer um agendamento para que este script rode constantemente através do crontab. O Pessoal da spamhaus pede para que você não busque esta lista mais do que uma vez por hora. Ok?

Fonte:

http://www.spamhaus.org

http://en.wikipedia.org/wiki/Peering

Procurando rootkits no seu sistema

Saiu no Blog do Hugo Dória o seguinte texto:

"Rootkits são ferramentas utilizadas, geralmente, com o objetivo de ocultar a presença de invasores nas máquinas. Com essas ferramentas alguém não-autorizado, mas que já conseguiu entrar na máquina, pode ter controle sobre a máquina e nem ser notado.

Muitos rootkits acompanham uma gama de binários (como o ls, ps, who, find etc) modificados para que os processos rodados pelo invasor não possam ser vistos pelo administrador da máquina. Além disso, muitos vírus atuais utilizam rootkits.

Existem dois aplicativos que podem te ajudar a detectar rootkits no seu sistema: rkhunter e chkrootkit. A seguir eu mostro como instalar e executar ambos."

Como estamos trazendo uma série de ferramentas para administradores, recomendo a leitura deste artigo. Estas duas ferramentas já uso a bastante tempo aqui na Universidade e são estáveis e funcionam de forma satisfatória.

Não deixe de ler o artigo do Hugo em:

http://hdoria.archlinux-br.org/blog/2008/06/05/procurando-rootkits-no-seu-sistema/

quarta-feira, 4 de junho de 2008

AutoScan - Um Scanner de Rede Gráfico

O AutoScan é um scanner de rede que é capaz de explorar uma rede local e achar as máquinas, servidores, impressora e dispositivos de rede.

É bastante versátil e você pode rodar scripts de nmap e traz integração de alguns serviços com o firefox o nautilus. Traz MAC address, versões do sistema operacional, lista de serviços abertos em cada nó da rede e tem um visual muito interessante.

Saiu do Dicas Linux um tutorial sobre ele. Aconselho você a ir lá e testá-lo imediatamente. É um ferramenta interessantíssima.

Tem para Linux, Mac e Nokia.

Fontes:

Tutorial do Dicas Linux sobre a ferramenta

O Site oficial da ferramenta é este aqui

O Download da ferramenta fica aqui

quarta-feira, 16 de abril de 2008

Canivete Suíço do Sysadmin Parte 2

utilizando o SSHFS e o FUSE

Nesta segunda parte do Canivete Suíço do Sysadmin, vou continuar falando sobre SSH, porém vou apresentar uma ferramenta espetacular!!!

Desta vez vamos usar o SSH via linha de comando mesmo e utilizaremos o módulo FUSE que é um sistema de arquivos que pode ser utilizando no espaço do usuário (User Space) que é graças a ele que hoje temos gravação/leitura de dados em partições NTFS. Pois é, o FUSE é um canivete suíço de Sistemas de Arquivos. Por isso vamos utilizá-lo junto com o Sistemas de Arquivos do SSH.

Antes de começarmos, é necessário instalar o SSFS

No Debian e correlatos:

apt-get install sshfs

No Fedora e correlatos:

yum install ssfs

No Mandriva:

urpmi sshfs

Ou então vá na página do desenvolvedor: http://fuse.sourceforge.net/sshfs.html e baixe o código fonte e compile

Depois de instalado é fácil montar diretórios remotos:

Exemplo:

sshfs root@192.168.0.1:/home /mnt

No exemplo acima, a raiz do disco da máquina 192.168.0.1 está acessível na pasta /mnt do seu micro.

Para desmontar, você pode utilizar o próprio comando umount

umount /mnt

ou ainda

fusermount -u /mnt

Montando Automaticamente o SSHFS no /etc/fstab

Se desejar, ainda pode ficar sendo montado automaticamente toda vez em que você ligar a máquina.

Para isso coloque o /etc/fstab a seguinte linha:

sshfs#root@192.168.10.254:/ /mnt fuse rw,nosuid,nodev,max_read=65536 0 0

Obs1: Estas opções são as opções padrão. Se você quiser mudar para suid e outras, consulte a seguinte página:

http://www.danilocesar.com/blog/2007/05/12/permissoes-em-particoes-sshfs/

Obs2: Uma boa dica aqui é você trabalhar com autenticação via chaves pública/privada, pois se não for desta maneira, toda vez em que você ligar a máquina será pedida a senha.

terça-feira, 8 de abril de 2008

Canivete Suíço do Sysadmin Parte 1

utilizando o SSH

e a Interface Gráfica

Existem algumas maneiras de você manter todos os seus servidores Linux acessível a partir do seu Desktop. O ideal é que você que é Sysadmin Linux, utilize Desktop Linux ;) Mas se você usa o sistema de Janelas Coloridas também vou lhe dar ótimas dicas.

Vou listar algumas maneiras fáceis de manter seus diretórios remotos.

Aqui eu vou supor que você já usa SSH e sabe de todas as suas benesses... Mas se tiver dúvidas, posta aê ...

Primeira Forma: Utilizando a Interface Gráfica

A primeira maneira é utilizando a própria interface gráfica. Seja ela KDE, GNOME ou outra de sua preferência, existem maneiras práticas de colocar seus diretórios remotos a apenas um clique de distância.

Se você usa KDE, basta abrir o Konqueror e digitar na barra de endereços o seguinte:

fish://usuario@ip:/local

Exemplo:

fish://root@192.168.0.1:/

Isto fará que o diretório remoto da máquina 192.168.0.1 apareça

Alguns dizem que o protocolo FISH é muito instável (eu nunca percebi isto), e aconselham o uso do protocolo sftp que é do próprio ssh. Então basta trocar a palavra fish pelo sftp

sftp://root@192.168.0.1:/

Se você usa GNOME, ao invés de FISH, utilize SSH e claro, utilize o Nautilus. Na barra de endereços digite:

ssh://root@192.168.0.1:/

Depois de montado, as operações de copiar, colar e mover estão todas disponíveis como você estivesse em um HD local.

Para automatizar este processo e deixar todos os seus diretórios remotos configurados, basta você utilizar uma ferramenta do próprio KDE. Abra o Konqueror e digite:

system:/remote

E clique no ícone Adicionar uma pasta de Rede

Obs: Veja que nesta tela, você pode deixar vários recursos automáticos como FTP, Diretórios e Windows (Samba).

Escolha Shell Seguro (SSH) e preencha os dados do seu servidor remoto:

Depois disso você tem um ícone pronto para acessar um hd remoto.

No GNOME, esta automação também está presente a partir do menu Locais / Conectar ao Servidor...

terça-feira, 1 de abril de 2008

Ferramentas Indispensáveis do Administrador de Redes - SysAdmin

Vou começar a escrever sobre ferramentas que facilitam a vida do Administrador de Redes também conhecido como Sysadmin.

Algumas ferramentas, cobrem a parte de segurança também. Então tentarei chamar esta série de ferramentas do Canivete Suíço do SysAdmin. O Sysadmin também é conhecido como bombril, pois tem que cuidar de regras de segurança até a máquina de café quando dá problemas.

Outro dia aqui na empresa me chamaram até pra regular a cadeira que não queria ficar na altura correta. Eu me sinto meio que um irmão mais velho que "sabe de tudo" ... mas tudo mesmo que pode facilitar a vida dos outros.

Ontem ainda eu estava tentando concertar a nosso ponto eletrônico, o GERENCIADOR INNER DISQUETE, porém fui infeliz, após alguns pontos de solda foi impossível fazê-lo funcionar.

Se você tem vontade de entrar no teu CPD e se enforcar nos cabos de rede, se acalme... as coisas ainda vão piorar mais.

Sugestões de ferramentas serão bem vindas. Procurarei também trazer dicas de administração de redes e segurança. Se você não gostar das ferramentas, pelo menos se divirta com as imagens ;)