Fonte: http://www.vidalinux.com.br/archives/359 - Por Humberto Caetano.

Minha vida na informática começou através do AutoCAD e dos projetos de engenharia na faculdade. Até ontem, poucos eram os concorrentes que faziam o que o AutoCAD faz… e mais, o software só roda em Windows ou Mac. Quem usa Linux, e precisa de um software para desenho técnico em 2D, agora pode usar o DraftSight (http://www.3ds.com/products/draftsight/free-cad-software/).

Baixei e instalei a primeira versão BETA do produto, e para minha surpresa, funciona muito bem! Os comandos do AutoCAD, as funcionalidades do ORTO, SNAP, etc, também já vem disponíveis. Outra coisa interessante é que o software pode ser executado em Windows, Linux ou Mac, portanto livre-se da pirataria e instale o DraftSight.

Faz já algum tempo que não desenho nada em CAD, mas veja o que fiz em apenas 20min!

segunda-feira, 11 de abril de 2011

quinta-feira, 23 de dezembro de 2010

Gadgets para comprar no Ebay

Artigo do Eriberto Mota no Dicas-L sobre sugestões de compras no eBay.

O endereço é http://www.dicas-l.com.br/arquivo/25_compras_legais_no_ebay.php.

São 20 artigos de informática e 05 diversos.

Enjoy!

Retirado do Blog do Eriberto: http://www.eriberto.pro.br/blog/

sexta-feira, 26 de novembro de 2010

Curso preparatório Intensivo para a prova CCNA - Recomendadíssimo!

Recomendo pois conheço o professor e a qualidade do curso!!!!

| ... | Público Alvo: Estudantes, Profissionais de TI, Administradores de Rede, Técnicos e Suporte. Recomendado como base aos profissionais que buscam a certificação Cisco CCNA. Objetivo Geral: Preparar o aluno para a certificação CCNA (Cisco Certified Network Associate). Apresentar uma introdução aos conceitos de redes de computadores, capacitando o aluno a instalar, configurar e solucionar problemas em redes de pequeno porte, incluindo configurações de roteadores e switches Diferencial:

Requisitos: Noções de Microinformática; |

terça-feira, 19 de outubro de 2010

Frase do Dia

"Há duas maneiras de se discutir com uma mulher e sair ganhando,

mas nenhuma das duas funciona."

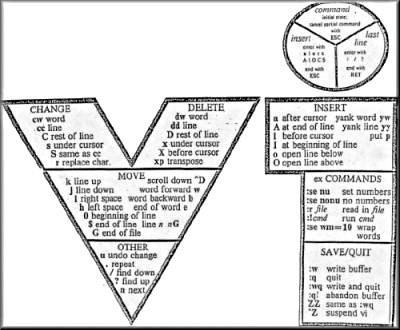

Comandos Básicos do VI

Um pequeno tutorial para comandos do dia a dia do VI.

Obs: Não esqueça de sempre digitar ESC antes de executar os comandos.

Modo de edição:

i ou tecla insert

Para sair gravando:

:x

Para sair gravando:

:wq

Para sair gravando:

SHIFT+ZZ

Para sair sem gravar:

:q!

Para selecionar:

v + seta (para cima ou para baixo)

Para selecionar um bloco:

CTRL+V e depois seta. Por exemplo se você deseja tirar todas os comentários da primeira coluna de cada linha.

Copiar seleção:

y

Colar seleção:

p

Deletar linhas inteiras

dd

Para voltar uma ação:

u

Para refazer uma ação:

CTRL+SHIFT+R

Para abrir mais um arquivo dentro da janela (horizontal) do vi:

:new /caminho-do-arquivo

ou

:split /caminho-do-arquivo

Para passar de uma janela para outra:

CTRL+WW

Para abrir uma janela vertical:

:vsplit /caminho-do-arquivo

Para salvar todas as janelas abertas ao mesmo tempo:

:wall

Para inserir um resultado de um comando dentro do texto:

:r!comando

Ex:

:r!date

Comandos basicos para localizar texto:

/palavra Busca pela palavra ou caracter em todo o texto

?palavra Move o cursor para a ocorrencia anterior da palavra

n Repete o ultimo comando / ou ?

N Repete o ultimo comando / ou ? , na direcao reversa

Ctrl+g Mostra o nome do arquivo, o numero da linha corrente e o total de linhas

Comandos de Substituição de Textos

Substitui a primeira ocorrencia de "palavra1" por "palavra2"

:s/palavra1/palavra2

Substitui todas as palavras "palavra1" por "palavra2"

:%s/palavra1/palavra2/g

Navegação

e - avança para o fim da palavra.

w - avança para o inicio da palavra.

b - retrocede para o inicio da palavra.

numb + G - vai para a linha de número igual a numb.

: numb - vai para a linha de número numb.

gg - vai para a primeira linha

G - vai para a última linha.

HOME - vai para o inicio da linha

END - vai para o fim da linha

PAGE DOWN - desce uma tela

PAGE UP - sobe uma tela

Configurando o VIM de forma permanente:

vim /etc/vim/vimrc

descomente as linhas (é o ato de tirar o " ou o # do início da linha)

syntax on

set background=dark

set ignorecase=on

Trabalhando com mais de um arquivo no VIM

vi /etc/services

Para abrir outro arquivo

:new /etc/timezone

e assim por diante

Para navegar entre as janelas:

CTRL+WW

Para abrir na vertical

:vsplit /arquivo...

Mais dicas em:

quarta-feira, 22 de setembro de 2010

Frase do Dia

"Não confio em ninguém....

com mais de 30 ...

Com mais de 32 bits!"

Kênio Cavalcanti

Um colega do Jornal do Commercio

com mais de 30 ...

Com mais de 32 bits!"

Kênio Cavalcanti

Um colega do Jornal do Commercio

Infográfico: As aquisições da Google (don’t be evil)

Notícia retirada do site:

http://www.webdialogos.com/2010/cibercultura/infografico-as-aquisicoes-da-google-dont-be-evil/

Já comparei várias vezes o momento que a Google está vivendo hoje com o que a Microsoft passou na década passada. Depois de crescer e se tornar uma gigante da internet, hoje a Google não está mais procurando crescer no mercado, mas se manter. Isso ocorre “consumindo” pequenas empresas com um futuro promissor, para adquirir suas tecnologias, empregados, ou simplesmente para tirar do mercado. Isso me lembra esse vídeo abaixo, que retrata de uma forma bastante interessante como a Google parece estar se esquecendo do seu lema “Don’t be evil.”

O infográfico abaixo, produzido pela scores.org reproduz numa timeline as principais aquisições da empresa e suas prováveis motivações pelas compras. Além das mundialmente conhecidas aquisições do Youtube e do Blogger, vemos aqui dezenas de outras “compras” – e esse infográfico não lista todas as empresas, apenas as principais. Olhem o infográfico de baixo para cima que fica bem melhor. Cliquem na imagem para ampliá-la.

Gostou do post? Siga-me no Twitter clicando aqui.

http://www.webdialogos.com/2010/cibercultura/infografico-as-aquisicoes-da-google-dont-be-evil/

Já comparei várias vezes o momento que a Google está vivendo hoje com o que a Microsoft passou na década passada. Depois de crescer e se tornar uma gigante da internet, hoje a Google não está mais procurando crescer no mercado, mas se manter. Isso ocorre “consumindo” pequenas empresas com um futuro promissor, para adquirir suas tecnologias, empregados, ou simplesmente para tirar do mercado. Isso me lembra esse vídeo abaixo, que retrata de uma forma bastante interessante como a Google parece estar se esquecendo do seu lema “Don’t be evil.”

O infográfico abaixo, produzido pela scores.org reproduz numa timeline as principais aquisições da empresa e suas prováveis motivações pelas compras. Além das mundialmente conhecidas aquisições do Youtube e do Blogger, vemos aqui dezenas de outras “compras” – e esse infográfico não lista todas as empresas, apenas as principais. Olhem o infográfico de baixo para cima que fica bem melhor. Cliquem na imagem para ampliá-la.

Gostou do post? Siga-me no Twitter clicando aqui.

segunda-feira, 6 de setembro de 2010

Análise do Livro - ARMAZENAMENTO E GERENCIAMENTO DE INFORMAÇÕES

Fiz uma análise deste livro que foi publicado no Jornal do Commércio de Quarta-Feira 01/09/2010. Para ler a matéria no Jornal OnLine, clique aqui, porém é necessário ser assinante do Jornal para ler.

ARMAZENAMENTO E GERENCIAMENTO DE INFORMAÇÕES

Gerenciar e proteger informações são atividades cruciais para o sucesso de uma empresa. Com certeza o maior ativo de uma empresa hoje são suas informações e os dados. Como armazenar, gerenciar, acessar, proteger, compartilhar estas informações? Estes são tópicos que esta obra trata e descreve com bastante clareza e com tecnologias de ponta com o objetivo final de usá-las para obter informações de forma rápida, segura e fácil para todos os usuários que a manipulam, seja ele um usuário técnico ou simplesmente um usuário final.

Durante a leitura, os autores explicam os princípios e os procedimentos de implementação de diferentes tecnologias utilizadas para armazenar e gerenciar informações de forma eficaz e sem desperdício de recursos além de levar o leitor a pensar na importância da informação e no perigo de perdê-la por tratamento inadequado.

No início do livro, o leitor aprende sobre o crescimento da informação e seus desafios, a evolução e maneiras de utilizar sistemas de armazenamentos em diversos tipos de ambientes além de entender a evolução e a importância dos dados, aprende que dados e informações são itens diferentes e apresentam os sistemas de armazenamento inteligente.

Na segunda parte do livro, são apresentados as Opções e Protocolos de Armazenamento como a importantíssima arquitetura de armazenamento SCSI - Small Computer System Interface, Fibre Channel, DAS – Direct-Attached Storate, SAN – Storage Area Network, NAS – Network-Attached Storate e a mais recente evolução das arquitetura de armazenamento: IP-SAN – Internet Protocol SAN que é uma convergência de tecnologias usadas em SAN e NAS. Um capítulo inteiro é destinado a a Virtualização de Armazenamento de dados e formas de virtualização.

Logo a seguir, os autores tratam da continuidade dos negócios e descrevem tópicos como métodos de backup e restauração de dados, tecnologias utilizadas, topologias de backup desde o mais tradicional backup em disco até a utilização de fitas magnéticas, bibliotecas de fitas virtual e física. Outros tópicos abordados são: Pontos Críticos, Pontos Únicos de Falha (SPOF), Sistemas Tolerante a Falhas, Análise de Impacto no Negócio, Replicação Local e Replicação Remota de Dados.

Ao final do livro, os tópicos Segurança e Administração são detalhados. A importância de Técnicas de proteção a Infraestrutura de Armazenamento para combater a tríade de riscos (bens, ameaças e vulnerabilidades) e implementações de segurança em redes de armazenamento SAN, NAS e SAN IP são detalhados. Em relação ao Monitoramento, os autores trazem exemplos de como monitorar alguns ambientes e explicam atividades de gerenciamento de disponibilidade, capacidade, desempenho e segurança.

Como o livro é uma publicação oficial da EMC2 é lógico que os produtos da empresa são apresentados como solução para os diversos problemas apresentados. A EMC Corporation é líder no desenvolvimento e fornecimento de tecnologias e soluções em infraestrutura de informações.

Um livro voltado para um segmento de mercado em franca expansão e de extrema importância além de servir de guia preparatório para o exame Information Storage and Managment E20-001, necessário para a certificação EMC Proven Professional Associate.

Dailson Fernandes

Como armazenar, gerenciar e proteger informações digitais

Gerenciar e proteger informações são atividades cruciais para o sucesso de uma empresa. Com certeza o maior ativo de uma empresa hoje são suas informações e os dados. Como armazenar, gerenciar, acessar, proteger, compartilhar estas informações? Estes são tópicos que esta obra trata e descreve com bastante clareza e com tecnologias de ponta com o objetivo final de usá-las para obter informações de forma rápida, segura e fácil para todos os usuários que a manipulam, seja ele um usuário técnico ou simplesmente um usuário final.

Durante a leitura, os autores explicam os princípios e os procedimentos de implementação de diferentes tecnologias utilizadas para armazenar e gerenciar informações de forma eficaz e sem desperdício de recursos além de levar o leitor a pensar na importância da informação e no perigo de perdê-la por tratamento inadequado.

No início do livro, o leitor aprende sobre o crescimento da informação e seus desafios, a evolução e maneiras de utilizar sistemas de armazenamentos em diversos tipos de ambientes além de entender a evolução e a importância dos dados, aprende que dados e informações são itens diferentes e apresentam os sistemas de armazenamento inteligente.

Na segunda parte do livro, são apresentados as Opções e Protocolos de Armazenamento como a importantíssima arquitetura de armazenamento SCSI - Small Computer System Interface, Fibre Channel, DAS – Direct-Attached Storate, SAN – Storage Area Network, NAS – Network-Attached Storate e a mais recente evolução das arquitetura de armazenamento: IP-SAN – Internet Protocol SAN que é uma convergência de tecnologias usadas em SAN e NAS. Um capítulo inteiro é destinado a a Virtualização de Armazenamento de dados e formas de virtualização.

Logo a seguir, os autores tratam da continuidade dos negócios e descrevem tópicos como métodos de backup e restauração de dados, tecnologias utilizadas, topologias de backup desde o mais tradicional backup em disco até a utilização de fitas magnéticas, bibliotecas de fitas virtual e física. Outros tópicos abordados são: Pontos Críticos, Pontos Únicos de Falha (SPOF), Sistemas Tolerante a Falhas, Análise de Impacto no Negócio, Replicação Local e Replicação Remota de Dados.

Ao final do livro, os tópicos Segurança e Administração são detalhados. A importância de Técnicas de proteção a Infraestrutura de Armazenamento para combater a tríade de riscos (bens, ameaças e vulnerabilidades) e implementações de segurança em redes de armazenamento SAN, NAS e SAN IP são detalhados. Em relação ao Monitoramento, os autores trazem exemplos de como monitorar alguns ambientes e explicam atividades de gerenciamento de disponibilidade, capacidade, desempenho e segurança.

Como o livro é uma publicação oficial da EMC2 é lógico que os produtos da empresa são apresentados como solução para os diversos problemas apresentados. A EMC Corporation é líder no desenvolvimento e fornecimento de tecnologias e soluções em infraestrutura de informações.

Um livro voltado para um segmento de mercado em franca expansão e de extrema importância além de servir de guia preparatório para o exame Information Storage and Managment E20-001, necessário para a certificação EMC Proven Professional Associate.

Dailson Fernandes

Frase do Dia

"Nunca faça em 'C' se você pode fazer em 'awk';

Nunca faça em 'awk' se o 'sed' for suficiente;

Nunca use o 'sed' quando o 'tr' der conta do recado;

Nunca utilize o 'tr' se um 'cat' for suficiente;

Evite usar o 'cat' sempre que possível."

Taylor's Laws of Programming

Dica de Richardson Lima - http://richardsonlima.foxylinux.com/

quarta-feira, 1 de setembro de 2010

Quer saber seu IP de Origem, se há proxy, versões e mais

Quer saber o seu IP externo, o interno se estiver utilizando proxy e se tem algum banner da rede sendo mostrado? http://whatismyip.com.br

Dica de Eriberto - http://www.eriberto.pro.br

Frase do Dia

Qual a diferença entre Enólogo e Enófilo?

"Enólogo é o cara que diante do vinho toma decisões,

e Enófilo é aquele que, diante das decisões toma vinho"

Luiz Groff

segunda-feira, 23 de agosto de 2010

Quer Vulnerabilidade pra treinar?

Damn Vulnerable Linux (DVL) - o sistema operacional mais vulnerável que existe!

Direto do Dicas-L

http://www.dicas-l.com.br/arquivo/damn_vulnerable_linux__dvl__o_sistema_operacional_mais_vulneravel_que_existe.php

Colaboração: João Eriberto Mota Filho

Data de Publicação: 23 de agosto de 2010

Sem querer achei isso no Twitter. A ideia é interessante. Trata-se de um Live DVD GNU/Linux com várias falhas de segurança, permitindo ataques diversos, como SQL injection e buffer overflow. Apesar de ser um Live DVD, o DVL pode rodar a partir de sistemas de máquinas virtuais ou ser instalado em um desktop ou pendrive.

Segundo o líder do projeto, Dr. Thorsten Schneider, a distro de janeiro de 2009 e em processo de atualização, serve como um sistema de treinamento e aprendizado que ele usa para ensinar segurança para universitários. O ISO da mídia tem 1.8 GB e contém versões antigas do Apache, MySQL, PHP, FTP e SSH. O DVD é desenvolvido por algumas pessoas com conhecimentos do tipo "black hat" e já teve mais de 500.000 downloads.

Em virtude da grande quantidade de downloads, atualmente, o DVL só está disponível via torrent.

Essa é uma dica para quem quer montar um laboratório para aprender sobre segurança, principalmente em uma rede interna e controlada. Mas cuidado: não disponibilize uma máquina vulnerável na Internet sem saber o que está fazendo ou usando um computador com dados e documentos pessoais. Você poderá perder todos os seus arquivos.

O site do DVL é http://www.damnvulnerablelinux.org.

Marcadores:

Distribuição Linux,

LINUX,

Notícias em Geral,

SEGURANÇA

quinta-feira, 19 de agosto de 2010

TOP500 – Sistemas Operacionais

Notícia do Site: http://johnantan.com

O projeto TOP500 lista os mais poderosos sistemas operacionais de computadores conhecido no mundo. O projeto foi iniciado em 1993 e publica uma lista atualizada dos supercomputadores duas vezes por ano. O projeto visa fornecer uma base confiável para monitoramento e detecção de tendências em computação de alto desempenho, a primeira dessas atualizações sempre coincide com a Conferência Internacional de Supercomputação em junho, e a segunda é apresentada em novembro na ACM/IEEE Conferencia de Supercomputadores.

O sistema operacional LINUX lidera esse ranking quando o assunto são computadores de altíssima performance, ou “supercomputadores“.

As distribuições de plataforma open source avançam cada vez mais nesse mercado com uma fatia de 95,60 %.

Fonte: http://www.top500.org/stats/list/35/osfam

O projeto TOP500 lista os mais poderosos sistemas operacionais de computadores conhecido no mundo. O projeto foi iniciado em 1993 e publica uma lista atualizada dos supercomputadores duas vezes por ano. O projeto visa fornecer uma base confiável para monitoramento e detecção de tendências em computação de alto desempenho, a primeira dessas atualizações sempre coincide com a Conferência Internacional de Supercomputação em junho, e a segunda é apresentada em novembro na ACM/IEEE Conferencia de Supercomputadores.

O sistema operacional LINUX lidera esse ranking quando o assunto são computadores de altíssima performance, ou “supercomputadores“.

As distribuições de plataforma open source avançam cada vez mais nesse mercado com uma fatia de 95,60 %.

Família de Sistemas Operacionais / Sistema

Fonte: http://www.top500.org/stats/list/35/osfam

quinta-feira, 12 de agosto de 2010

TimeLine Linux

O Site http://futurist.se/gldt/ mantém versões atualizadas de todas as Distribuições Linux que teve algum peso na história, e todas as suas devivações.

Este timeline é publicado em versões e é atualizado constantemente.

Para os admiradores do Software Livre, vale a pena checar.

Marcadores:

Distribuição Linux,

Distribuições Linux,

LINUX,

Notícias em Geral,

Software Livre

terça-feira, 13 de julho de 2010

segunda-feira, 7 de junho de 2010

Criando uma partição encriptada com cryptsetup

Este tutorial foi escrito pelo meu amigo Pedro Liberal e está postado originalmente no seu blog pessoal em http://liberalphg.blogspot.com/

Com a crescente expansão dos notebooks e netbooks como máquinas pessoais, cresce a preocupação com o roubo de dados. Caso dados confidenciais, na grande maioria das vezes armazenados nos discos sem nenhum dispositivo de segurança, caírem em mãos erradas, o prejuízo pode ser enorme, dependendo da informação acessada.

O linux possui uma solução prática e simples para ajudar na segurança dos dados: o cryptsetup. Com este aplicativo (nativo no Slackware), podemos criar uma partição de protegê-la com a criptografia AES de 512bits, usada pelo cryptsetup. Não entrarei em detalhes sobre como instalar o cryptsetup, caso sua máquina não o tenha, pois não é o foco do post.

Para usar o cryptsetup, deveremos ter uma partição do tipo LVM (8e). Vamos assumir que seja a partição sda6.

Uma vez que temos a partição LVM definida, devemos formatá-la como luksFormat, usando o cryptsetup. Para tal, usamos o seguinte comando:

~# cryptsetup luksFormat /dev/sda6

Neste processo será pedido uma confirmação de que deseja continuar, pois todos os dados da partição serão destruídos. Deve-se confirmar digitando-se YES, exatamente como descrito, todas as letras em maiúsculas.

Após formatar a partição, devemos abrí-la para poder, então, definir o sistema de arquivos a ser utilizado na partição. Para tal, usamos o seguinte comando:

~# cryptsetup luksOpen /dev/sda6 cryptfs

*Note que o parâmetro cryptfs usado no comando define qual será o dispositivo criado para acesso à unidade encriptada. Se preferir, use outro nome.

Uma vez que a partição está aberta para o uso, devemos formatá-la com o tipo de filesystem preferido. No meu caso, uso ext4. Porém, vejo muito material na internet usando ext3. Para realizar esta formatação do sistema de arquivos, usamos o seguinte comando:

~#

mkfs.ext4 /dev/mapper/cryptfs

mkfs.ext4 /dev/mapper/cryptfs

**Note que o esta formatação para o sistema de arquivo deve ser executada somente quando ser está criando a partição encriptada. No uso diário, não é preciso redefinir, pois perderia todos os arquivos.

Após este comando, nossa partição criptografada já está pronta para ser utilizada, faltando apenas ser montada para o acesso.Usaremos o famoso mount para isto:

~# mount /dev/mapper/cryptfs /mnt/cryptfs

Após o uso da partição, é importante sempre fechá-la, afinal, de que adiantaria uma partição criptografada se esta fica constantemente aberta para acesso?

Para fechar a partição, devemos, antes, desmontá-la e, então, usar o cryptsetup para fechar o acesso. Usamos os seguintes comandos:

~# umount /mnt/cryptfs

~# cryptsetuo luksClose cryptfs

Bem, espero que seja útil e se divirtam com o cryptsetup.

Este tutorial foi escrito pelo meu amigo Pedro Liberal e está postado originalmente no seu blog pessoal em http://liberalphg.blogspot.com/

terça-feira, 1 de junho de 2010

Ubuntu Server ataca novamente de Redhat???

No Post anterior, já havia alertado que no Ubuntu 10.04, o bootmisc.sh utilizado nas distrbuições Debian.

Agora descobri que a sombra da RedHat (Conectiva, Fedora, CentOS...) também chega aos Debian Like.. , digo ubuntu (pra não arrumar briga).

Agora quando você vai iniciar/reiniciar um serviço com o comando:

/etc/init.d/ o sistema sugere que você use

service "serviço" start/stop/restart

Vocês lembram disso????

Assinar:

Comentários (Atom)