Montando Diretórios Remotos

utilizando o SSH

e a Interface Gráfica

Existem algumas maneiras de você manter todos os seus servidores Linux acessível a partir do seu Desktop. O ideal é que você que é Sysadmin Linux, utilize Desktop Linux ;) Mas se você usa o sistema de Janelas Coloridas também vou lhe dar ótimas dicas.

Vou listar algumas maneiras fáceis de manter seus diretórios remotos.

Aqui eu vou supor que você já usa SSH e sabe de todas as suas benesses... Mas se tiver dúvidas, posta aê ...

Primeira Forma: Utilizando a Interface Gráfica

A primeira maneira é utilizando a própria interface gráfica. Seja ela KDE, GNOME ou outra de sua preferência, existem maneiras práticas de colocar seus diretórios remotos a apenas um clique de distância.

Se você usa KDE, basta abrir o Konqueror e digitar na barra de endereços o seguinte:

fish://usuario@ip:/local

Exemplo:

fish://root@192.168.0.1:/Isto fará que o diretório remoto da máquina 192.168.0.1 apareça

Alguns dizem que o protocolo FISH é muito instável (eu nunca percebi isto), e aconselham o uso do protocolo sftp que é do próprio ssh. Então basta trocar a palavra fish pelo sftp

sftp://root@192.168.0.1:/Se você usa GNOME, ao invés de FISH, utilize SSH e claro, utilize o Nautilus. Na barra de endereços digite:

ssh://root@192.168.0.1:/Depois de montado, as operações de copiar, colar e mover estão todas disponíveis como você estivesse em um HD local.

Para automatizar este processo e deixar todos os seus diretórios remotos configurados, basta você utilizar uma ferramenta do próprio KDE. Abra o Konqueror e digite:

system:/remote

E clique no ícone Adicionar uma pasta de Rede

Obs: Veja que nesta tela, você pode deixar vários recursos automáticos como FTP, Diretórios e Windows (Samba).

Escolha Shell Seguro (SSH) e preencha os dados do seu servidor remoto:

Depois disso você tem um ícone pronto para acessar um hd remoto.

No GNOME, esta automação também está presente a partir do menu Locais / Conectar ao Servidor...

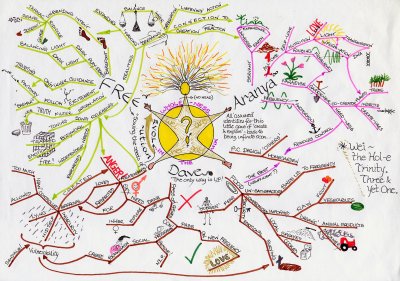

Mapa mental, ou mapa da mente é o nome dado para um tipo de diagrama, sistematizado pelo inglês Tony Buzan, voltado para a gestão de informações, de conhecimento e de capital intelectual; para a compreensão e solução de problemas; na memorização e aprendizado; na criação de manuais, livros e palestras; como ferramenta de brainstorming; e no auxílio da gestão estratégica de uma empresa ou negócio.

Mapa mental, ou mapa da mente é o nome dado para um tipo de diagrama, sistematizado pelo inglês Tony Buzan, voltado para a gestão de informações, de conhecimento e de capital intelectual; para a compreensão e solução de problemas; na memorização e aprendizado; na criação de manuais, livros e palestras; como ferramenta de brainstorming; e no auxílio da gestão estratégica de uma empresa ou negócio.